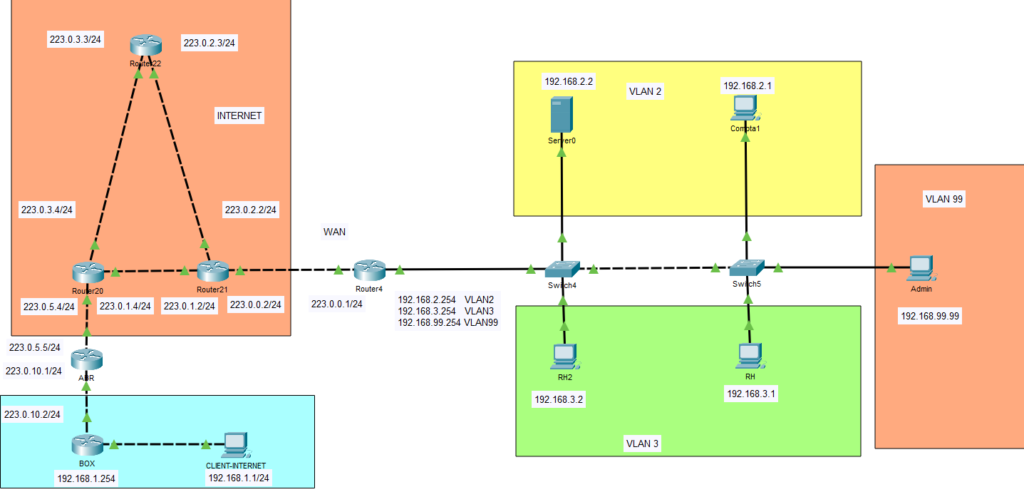

Cet article est la suite de l’article sur les protocoles de routage. Nous verrons la configuration d’un mot de passe, la sécurité sur les ports et l’accès en SSH. Nous configurerons le routeur central.

Sécuriser le routeur

Router>en

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#username root secret MyPassword

Router(config)#exit

Router#

%SYS-5-CONFIG_I: Configured from console by console

Router#sho run | include root

username root secret 5 $1$mERr$nXufIEw80DqfKWVQo3J4O.Nous venons de créer un utilisateur root avec un mot de passe MyPassword. La commande show run | include root montre le hash de ce mot de passe.

Router(config)#username root privilege 15Nous venons de donner le niveau de privilege 15 à l’utilisateur root. Cet utilisateur aura tous les droits.

Il est conseillé de choisir sha256 plutôt que MD5.

Router(config)#enable algorithm-type sha256 secret MyPassword

Si on revient à la page d’origine de la CLI, nous avions:

Router con0 is now available

Press RETURN to get started.« con0 » correspond au port console du routeur. Par contre, ce n’est pas le seul port:

Router#show line

Tty Line Typ Tx/Rx A Roty AccO AccI Uses Noise Overruns Int

* 0 0 CTY - - - - 0 0 0/0 -

1 1 AUX 9600/9600 - - - - 0 0 0/0 -

2 2 VTY - - - - 0 0 0/0 -

3 3 VTY - - - - 0 0 0/0 -

4 4 VTY - - - - 0 0 0/0 -

5 5 VTY - - - - 0 0 0/0 -

6 6 VTY - - - - 0 0 0/0 -

Line(s) not in async mode -or- with no hardware support:

Router#- CTY = port console (con0)

- AUX = port auxiliaire

- VTY = port virtuel

Nous allons associer notre mot de passe à un port.

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#line con 0

Router(config-line)#password MyPassword

Router(config-line)#login

Router(config-line)#endPuis on vérifie l’accès avant de sauvegarder l’état du routeur.

User Access Verification

Password:

Router>Puis on fait un show run pour vérifier.

line con 0

password MyPassword

login

!Puis on associe le mot de passe à l’utilisateur.

Router#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router(config)#line con 0

Router(config-line)#login localNous venons d’associer notre utilisateur au port 0. Il faudra donc entrer l’utilisateur et son mot de passe, puis le mot de passe pour passer en mode privilège.

L’accès sécurisé à distance: SSH

Nous avons besoin d’une paire de clés publique/privée, d’un nom de domaine pour générer ces clés. Nous aurons aussi besoin d’activer le SSH sur les ports virtuels (vty 0 à 4).

On crée d’abord un domaine:

Router(config)#ip domain-name philtra.lanPuis on crée la paire de clés:

ROUTEUR(config)#crypto key generate rsa

The name for the keys will be: ROUTEUR.philtra.lan

Choose the size of the key modulus in the range of 360 to 2048 for your

General Purpose Keys. Choosing a key modulus greater than 512 may take

a few minutes.

How many bits in the modulus [512]: 2048

% Generating 2048 bit RSA keys, keys will be non-exportable...[OK]Puis on active la version 2 de SSH:

ROUTEUR(config)#ip ssh version 2

*Mar 1 14:31:6.25: %SSH-5-ENABLED: SSH 1.99 has been enabledOn configure ensuite les VTY:

ROUTEUR(config)#line vty 0 4

ROUTEUR(config-line)#transport input ssh

ROUTEUR(config-line)#login local

ROUTEUR(config-line)#endTestons maintenant l’accès en SSH depuis un autre routeur:

Router>en

Router#ssh -l root 223.0.0.1

Password:

ROUTEUR#Nous sommes bien connectés en SSH sur le routeur principal.