Nous allons devoir passer par plusieurs définitions pour comprendre comment gérer les risques SI.

Pour commencer, qu’est-ce-qu’un risque ?

Un risque se définit comme la vraisemblance qu’une menace exploite une vulnérabilité afin d’impacter un actif.

Un actif se définit comme tout élément représentant de la valeur pour l’organisation.

On distingue 2 types d’actif:

- les actifs primaires (services, informations, processus…).

- les actifs de support (matériels, logiciels, réseaux, personnel…).

Tout actif présente des vulnérabilités.

Les vulnérabilités sont des failles intrinsèques ou extrinsèques à l’actif. Il y a menace lorsqu’une vulnérabilité est exploitée.

Une menace est une cause potentielle d’un incident indésirable pouvant nuire à l’organisme.

Plusieurs types de menace existent: dommages physiques, catastrophes naturelles, pertes de service, actions non autorisées, compromission d’informations ou de fonctions.

On définit l’impact d’un risque selon 3 critères: disponibilité, intégrité et confidentialité. On peut y ajouter traçabilité et non-répudiation.

Un impact sur un actif conduit à diverses conséquences: financière, juridique, commerciale, réputation, etc…

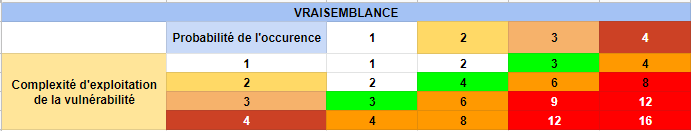

Si on revient à la première définition, il nous faut aussi définir la vraisemblance. On définit celle-ci grâce à la probabilité d’occurence et la complexité d’exécution du scénario du risque. Avec ces 2 notions, nous obtenons la matrice de vraisemblance.

Un scénario de risque se réalise lorsqu’il y a vulnérabilité, menace, impact et conséquence.

Les normes ISO 27000 constituent le cadre normatif. Bien que facultatives, il convient de s’appuyer dessus.

La norme ISO 27005 est celle qui concerne la gestion des risques.

- Contexte

- Identification des risques

- Estimation des risques

- Evaluation du risque

- Traitement du risque

- Acceptation du risque

- Activités transverses

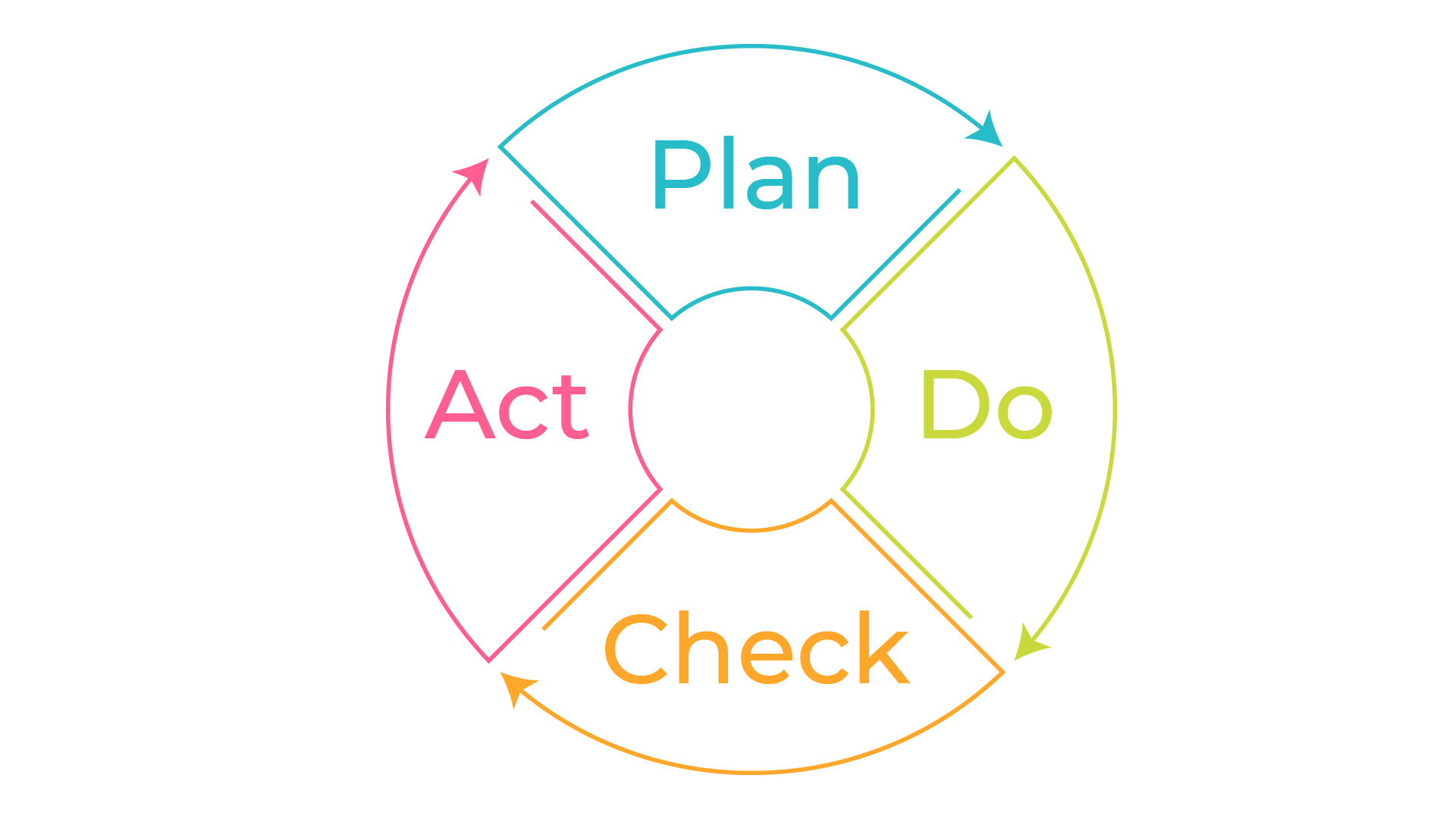

Cette norme s’inscrit dans un cycle d’amélioration continue.

Aussi, elle ne fournit pas de méthode d’analyse des risques.

Voici quelques méthodes d’analyse des risques:

- La méthode EBIOS (Expression des besoins et Identification des objectifs de sécurité)

- La méthode MEHARI (Méthode harmonisée d’analyse des risques)

- La méthode OCTAVE (Operationnaly Critical Threat, Asset and Vulnerability)

La méthode EBIOS (ou EBIOS RM depuis 2018)

“ La méthode EBIOS Risk Manager se distingue par une approche qui réalise une synthèse entre conformité et scénarios. Elle se fonde sur un socle de sécurité solide, construit grâce à une approche par conformité. La démarche par scénarios vient solliciter ce socle face à des menaces particulièrement ciblées ou sophistiquées, qui prennent en compte l’écosystème métier et technique dans lequel l’organisation ciblée évolue.”

ANSSI

La méthode MEHARI

Elle date de 1995 également. Cette méthode est développée par le CLUSIF (Club de la sécurité de l’information français).

La méthode OCTAVE

Méthode américaine datant de 1999.

Une analyse des risques SI doit toujours être effectuée selon le contexte de l’organisme. Il faut prendre en compte son activité interne (mission, objectifs, …) et externe (concurrence, clients, fournisseurs…). Il faut également identifier les parties prenantes (clients, fournisseurs, actionnaires, institutions législatives, groupes d’intérêt, médias, institutions financières…).

Il faut ensuite définir le périmètre et les limites de l’analyse des risques. L’analyse doit parfois avoir des priorités en raison de contraintes (budgétaires, techniques, organisationnelles ou temporelles). Il faudra faire valider ce périmètre d’applicabilité.

Enfin, il faudra déterminer les objectifs et les critères de base. Ces critères sont de 3 types:

- les critères d’évaluation du risque.

- les critères d’impact

- Les critères d’acceptation du risque

L’appréciation des risques se déroule en 3 étapes:

- Identifier

- Analyser

- Evaluer

On identifie:

- Les actifs

- type: primaire ? support?

- format: physique ? logique ?

- localisation

- propriétaire

- licence d’utilisation

- informations de sauvegarde

- valeur

- sensibilité

- Les menaces

- dommage physique

- désastre naturel

- perte de services essentiels

- perturbations dues à des rayonnements

- compromission d’information

- défaillance technique

- actions non autorisées

- compromission des fonctions

- Les mesures existantes

- 0 – Inexistante : pas de processus identifiable

- 1 – Initialisée : problème reconnu mais pas d’approche standardisée

- 2 – Reproductible : des processus existent et sont appliqués par des personnes différentes

- 3 – Définie : procédures standardisées, documentées et communiquées

- 4 – Gérée : le contrôle de la conformité aux procédures est réalisé

- 5 – Optimisée : le processus d’amélioration continue est réalisé et documenté

- Les vulnérabilités

- matériel informatique

- logiciel

- réseau

- personnel

- site

- structure organisationnelle

- Les conséquences

- pertes financières

- perte de clientèle

- perte de fournisseurs

- poursuites judiciaires

- perte d’avantage concurrentiel

- perte d’efficacité

- atteinte à la vie privée des clients

- interruption de service

- incapacité de fournir le service

- perte d’image de marque

- atteinte à la sécurité du personnel

Après l’identification, passons à l’analyse. Il existe 2 méthodes d’analyse: qualitative et quantitative. Là où la méthode qualitative calculera un risque et recommandera des mesures appropriées, la méthode qualitative attribuera une valeur monétaire à chaque composante du risque, ainsi qu’aux pertes potentielles.

La phase d’analyse va nous permettre de prioriser les risques qui seront traités, et d’établir les risques qui feront l’objet de remédiation.

Plusieurs éléments sont à apprécier et à évaluer:

- Les conséquences

- coût de retour à une situation normale

- conséquences sur l’activité

- La vraisemblance d’un incident

- de très rare (moins d’une fois en 100 ans) à très fréquent (plusieurs fois par jour)

- Le niveau de risques

- fréquence d’apparition

- facilité d’exploitation

- voir matrice

- Les risques

- classification des risques et des priorités

- remédiation ? seuil d’acceptation du risque ?

Exemple:

| Menace | Conséquence | Vraisemblance | Niveau de risque | Ordre de priorité du traitement |

| Scénario 1 | 4 | 2 | 8 | 2 |

| Scénario 2 | 2 | 5 | 10 | 1 |

| Scénario 3 | 3 | 2 | 6 | 3 |

| Scénario 4 | 1 | 1 | 1 | 4 |

Après avoir apprécié les risques, on passe à leur traitement.

On identifies les options de traitement des risques:

- réduction du risque

- on réduit probabilité d’occurence et/ou impacts.

- Voir ISO 27002 (liste de mesures de sécurité)

- maintien du risque

- seuil d’acceptation du risque non-dépassé

- refus du risque

- suppression d’une activité

- décommissionnement d’une application

- partage du risque

- tiers spécialisé

- assurance

Ensuite, on met en place le plan de traitement. Ce plan liste, priorise et planifie les actions pour traiter le risque. On y trouve aussi ressources et prises de responsabilité des parties prenantes.

Exemple:

| Action | Priorité | Deadline | Ressources | Rôles |

| Redondance de disques | Haute | court terme | disques | Administrateur et DSI |

| Outil de monitoring | Moyenne | moyen terme | logiciel | Administrateur et DSI |

Enfin, on identifie les risques résiduels. Il s’agit de risques qui ont été traités. Ces risques doivent être estimés, documentés et acceptés.

Si un risque n’est pas accepté, il doit être traité de nouveau.

La communication est l’élément-clé dans les analyses de risques. Des plans de communication sont nécessaires pour tracer l’ensemble des décisions prises.

Nous avions évoqué le fait que l’analyse de risques se déroule dans un processus d’amélioration continue. On utilise pour cela la roue de Deming.

- Planification

- étude de contexte, de l’analyse des risques et de la détermination du plan de traitement des risques.

- Action

- mise en place des actions correctives, ou mise en place du plan de traitement des risques.

- Vérification

- évaluation de la performance des mesures

- Validation

- revue de direction

Ce cycle constitue une seule itération, l’objectif étant de produire plusieurs itérations.

Ressources:

- Cours « Analysez et gérez des risques SI«

- Normes ISO

- Méthode EBIOS RM

- Méthode Méhari

- Méthode Octave

- Loi de programmation militaire (LPM)

- Directive Network and Information Security (NIS)

- Référentiel PCI-DSS

- NIST Cybersecurity Framework

- Référentiel PRIS pour les prestataires de réponse aux incidents de sécurité